Unser zuverlässiges Managed Extended Detection and Response (MXDR) Serviceangebot mit 24/7/365 proaktiven Hunting-, Monitoring- und Response-Funktionen, die auf einer nahtlosen Integration mit der Microsoft Security Plattform basieren

Cloud Security Operations Center

Unser zuverlässiges Managed Extended Detection and Response (MXDR) Serviceangebot mit 24/7/365 proaktiven Hunting-, Monitoring- und Response-Funktionen, die auf einer nahtlosen Integration mit der Microsoft Security Plattform basieren

24/7 hochqualifizierte Investigation & Analyse

ISO 27001 zertifizierter Service

Die besten Experten der Branche mit mehr als 25 Jahren Erfahrung in der Infosec-Community

Umfasst OT/IoT, On-Premises und verschiedene Cloud-Umgebungen

Persönlicher Kontakt zum Aufbau einer starken Analysten-Kunden-Beziehung

Threat Intelligence Research, Detection Engineering und Automation

Workshop: Cyberangriff – Was nun?

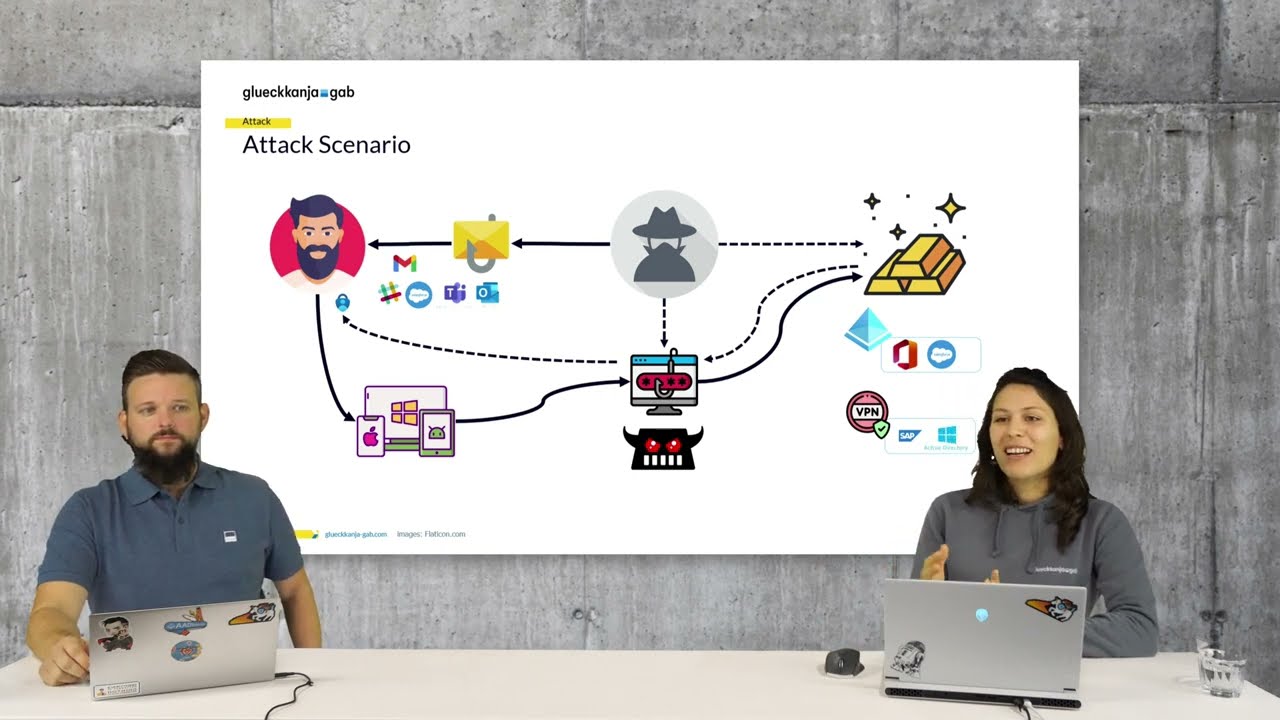

Stell dir vor, dein Unternehmen wird gehackt. Würdest du den Angriff rechtzeitig erkennen? Wüsstest du, was zu tun ist?

In unserem interaktiven Workshop „Into the Breach“ nehmen dich unsere Security-Profis mit hinter die Kulissen moderner Cyberabwehr. Erlebe live, wie echte Angriffe analysiert, gestoppt und abgewehrt werden – mit den neuesten Strategien und Technologien.

- Hands-on-Einblicke: Wie laufen Cyberangriffe ab – und wie schützt du dich?

- Praxis statt Theorie: Sicherheitsexpert:innen zeigen dir, worauf es ankommt.

- Cyber-Resilienz für dein Unternehmen: Mach dich fit für den Ernstfall!

glueckkanja CSOC Bausteine

- In Purple Team Events validieren wir unsere Use Cases und die verwendeten Microsoft-Produkte

- Unsere Threat Experts durchsuchen zahlreiche Quellen nach neuen Bedrohungsszenarien und aufkommenden Trends bei Cyberangriffen

- Die Ergebnisse unserer Threat Research und die Erfahrungen unserer Analysten fließen in die Detection Engineering Group ein, um neue Detections zu entwickeln und bestehende zu optimieren

- Abgleich der Detections mit dem MITRE Attack Framework

- Bereitstellung der CSOC Foundation, in der Analytic Rules, Watchlists und Playbooks für unsere Kunden gepflegt werden

- Umfangreiches, regelmäßig aktualisiertes Use Case Repository

- Regelmäßige Überprüfung der Analytic Rules auf Qualität und Anpassung an Kundenbedürfnisse

- Enrichment der Incidents durch automatisierte Playbooks in Microsoft Sentinel, um die Qualität der Entscheidungen der Security Analysts zu verbessern

- Optional nutzen wir Copilot for Security, um unsere SOC-Prozesse zu verbessern und zu beschleunigen

- Unsere Threat Experts hunten regelmäßig in den Kunden Tenants nach neuen, aufkommenden Bedrohungen und neuen Angriffstechniken, die von unseren Threat Researchern entdeckt wurden

- Das erweitert die Sicht auf die Bedrohungslage unserer Kunden und erhört so die Qualität des Schutzes

- Wir verbessern kontinuierlich die Analytic Rules in den Kunden-Repositories und erhöhen so die Sicherheit der Kundenumgebungen

- Erstellung monatlicher CSOC Berichte mit Empfehlungen für neue Einstellungen und Konfigurationen auf der Grundlage unserer Best Practices (Blueprint)

- Zugang zu Online Reports, die eine umfangreiche Beschreibung des individuellen Security Zustands des Kunden wiedergeben

- Microsoft Defender-Überwachung für das Schwachstellenmanagement von Endgeräten

- Ad-hoc-Benachrichtigung über aktuelle Bedrohungen und Bereitstellung von täglich aktualisierten Listen aller betroffenen Systeme

- Informationen über die dringendsten Bedrohungen in einem leicht verständlichen Newsletter

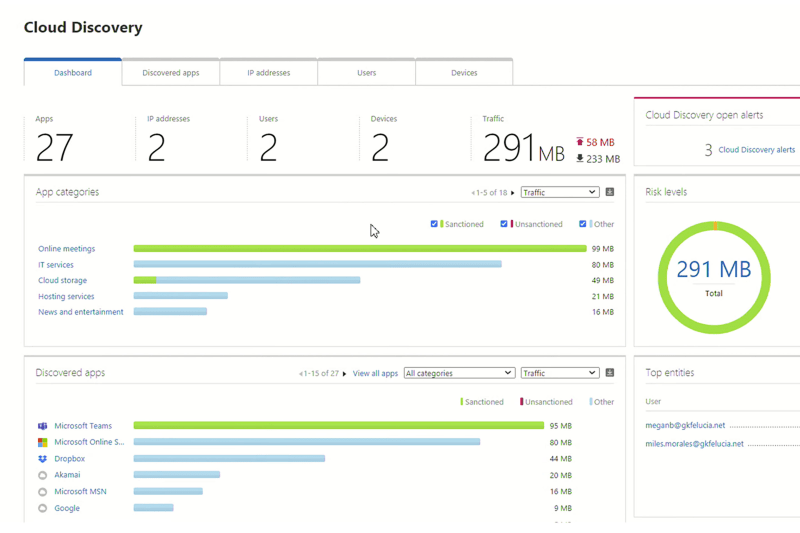

So schützen wir Ihre Umgebung und Daten

Defender for Endpoint

Defender for Cloud

Defender for Office 365

Defender for Cloud Apps

Entra ID Identity Protection

Defender for Identity

Defender for IOT

Microsoft Sentinel

Microsoft Copilot for Security

Das sagt Microsoft Deutschland

MXDR Workshop

Als einer der wenigen MXDR Partner weltweit bieten wir einen von Microsoft gesponsorten MXDR-Workshop an: Wir führen in Ihrer Umgebung einen zeitlich begrenzten Proof-of-Concept unseres CSOC Services durch. Dies beinhaltet unter anderem:

- 24/7 Überwachung aller angeschlossenen Assets

- Detaillierte, qualifizierte Analyse, Jagd und Auswertung von Vorfällen

- Incident Response auf Basis von Microsoft Sentinel Playbooks und den IR Möglichkeiten in Defender Produkten

- Überwachung der Bedrohungslandschaft & Entwicklung von Use Cases für neue Bedrohungen

* Hinweis: Die Voraussetzung für ein finanziertes Sponsoring ist, dass Microsoft das Unternehmen als qualifiziert anerkennt.

Schritt für Schritt zu mehr IT Sicherheit

Jetzt Kontakt aufnehmen