Warum veraltete Windows Server Ihr Unternehmen gefährden

Würden Sie einem Flugzeug mit kritischen Mängeln vertrauen, um sicher ans Ziel zu kommen? Warum also Ihrem Windows Server 2012 R2, wenn es um die Sicherheit Ihres Unternehmens geht? Mit über 35 kritischen Schwachstellen könnten veraltete Systeme das größte Risiko für Ihre Organisation darstellen. Erfahren Sie, wie Sie Ihre Infrastruktur schützen, bevor es zu spät ist – denn in der heutigen Bedrohungslage gibt es keinen Spielraum für Fehler.

Windows Server vs Flugzeug

Stellen Sie sich vor, Sie steigen in ein Flugzeug, das längst aus dem Verkehr gezogen wurde und über 35 kritische technische Mängel aufweist. Würden Sie sich sicher fühlen? Überlegen Sie nun, wie es bei Ihrem Windows Server 2012 R2 aussieht. Dieser ist im Grunde wie dieses veraltete Flugzeug – voller Schwachstellen, aber diesmal steht die Infrastruktur Ihres Unternehmens auf dem Spiel.

Es ist an der Zeit zu handeln – verlieren Sie keine Zeit. Ihr Flug ist gebucht, aber er ist ernsthaft gefährdet.

Verstehen Sie die Sicherheitsimplikationen und potenziellen Auswirkungen

Auswirkung auf den Security Score: End-of-Life (EOL) Systeme senken den Security Score Ihres Unternehmens erheblich.

Massives Risiko: Diese Systeme sind aufgrund fehlender Updates und Herstellerunterstützung äußerst anfällig für Angriffe und stellen eine schwere Bedrohung für das gesamte Unternehmensnetzwerk dar.

Angreifer lieben EOL-Betriebssysteme, da sie offene Einladungen sind, um in Ihr Netzwerk einzudringen, was zu einer vollständigen Kompromittierung der Infrastruktur führen kann.

Während unsere APT Response Services Ihnen bei der Wiederherstellung helfen können, empfehlen wir stets einen proaktiven Ansatz – damit es gar nicht erst so weit kommt.

EOL-Systeme in Ihrem Unternehmen identifizieren

Erkennen & Methoden zur Identifizierung von End-of-Life (EOL) Betriebssystemen

Beginnen Sie mit der Erkennung. Während unserer Assessments entdecken wir regelmäßig End-of-Life (EOL) Systeme, sei es durch Preventive Services wie AD/EID oder unsere Managed CSOC Angebote. Der erste Schritt zur Behebung dieses Problems besteht darin, zuverlässige Methoden zur Identifizierung von EOL-Systemen zu entwickeln und Maßnahmen zu ergreifen.

Es ist entscheidend, eine Strategie zur regelmäßigen Identifizierung dieser veralteten Systeme mit verschiedenen Tools und Assessments zu etablieren. Wir können Ihnen dabei helfen, diese effektiv umzusetzen.

Ein wichtiger Schritt ist die Identifizierung Ihrer geschäftskritischen Anwendungen (Line-of-Business, LOB) und die Überprüfung, auf welchen Systemen sie betrieben werden, um sicherzustellen, dass sie den Anforderungen Ihres Unternehmens entsprechen. Dabei hilft das risikobasierte LOB-Dreieck, Abhängigkeiten aufzudecken und Risiken unternehmensweit zu bewerten.

Durch die Analyse von Risikomustern und Schwankungen im Zeitverlauf wird dieser Ansatz zu einem zentralen Bestandteil des effektiven Risikomanagements und liefert Ihrem Management wertvolle Erkenntnisse. Dies ist besonders wichtig, wenn sensible geschäftskritische Anwendungen (LOBs), die an der Spitze des Risikodreiecks stehen, auf veralteten Systemen (EOL) laufen. Solche Systeme gefährden die Servicekontinuität, die operative Stabilität und die Gesamtleistung des Unternehmens erheblich.

Kurz gesagt: Wenn Ihre kritischsten LOBs auf EOL-Systemen laufen, setzen Sie Ihr Unternehmen einem hohen Risiko von Serviceunterbrechungen und erhöhten operativen Gefahren aus.

Strategie für den Umgang mit veralteten Betriebssystemen entwickeln

Kurzfristige Lösung: ESU könnte Ihre Rettung sein

Sichern Sie sich durch eine kurzfristige Lösung ab, während Sie gleichzeitig eine langfristige Strategie entwickeln, um End-of-Life (EOL) und End-of-Support (EOS) Systeme zu bewältigen.

Nutzen Sie Extended Security Updates (ESU) als Notlösung, um durch diese schwierige Zeit zu kommen. ESU kann EOL-Systeme vorübergehend absichern, bis die Migration oder Stilllegung abgeschlossen ist. Denken Sie daran, dass dies nur eine kurzfristige Lösung ist.

Isolation: Isolieren Sie diese Systeme während der Übergangszeit vollständig von Netzwerken und Active Directory. Dies gibt Ihnen die Zeit, Ihre Migration zu planen und durchzuführen, ohne sich schwerwiegenden Risiken auszusetzen.

Entwickeln Sie eine langfristige Strategie

Nachdem die unmittelbaren Herausforderungen mit ESU bewältigt wurden, ist es Zeit, den Fokus auf eine langfristige Strategie zu legen, um Altsysteme schrittweise abzuschaffen. Nehmen Sie sich die Zeit, die besten langfristigen Lösungen zu bewerten, die zu Ihren Anforderungen passen.

Erwägen Sie die Migration zu modernen Betriebssystemen, serverlosen Ansätzen, Software-as-a-Service (SaaS) oder cloud-nativen Lösungen, die auf Ihre Umgebung zugeschnitten sind.

Migration: Planen und führen Sie das Upgrade veralteter Systeme auf die neuesten Versionen durch. Bewerten Sie Alternativen wie serverlose Ansätze, Container oder Kubernetes (K8s). glueckkanjas Azure Foundation Blueprint bietet eine solide Grundlage für Ihre Cloud-Migration. Durch den Einsatz von Infrastructure-as-Code gewährleisten wir eine schnelle Implementierung mit höchster Qualität. Sicherheits- und Governance-Anforderungen sind direkt in die Plattform eingebettet, und integrierte Kontrollen wie Richtlinien und Automatisierung ersetzen veraltete, kostspielige Prozesse und Workflows.

Stilllegung: Sichere Stilllegung nicht mehr unterstützter Systeme. Mit diesem Ansatz mindern Sie unmittelbare Risiken, während Sie gleichzeitig langfristige Sicherheitsverbesserungen planen. Wenn Sie weitere Details oder Unterstützung benötigen, kontaktieren Sie uns gerne!

Langfristiges Ziel: Stellen Sie sicher, dass Sie in Zukunft gut im Voraus vorbereitet sind, bevor Ihre Systeme das Ende ihrer Lebensdauer (EOL) erreichen.

Kontakt zu unseren Azure-Experten: Planen und realisieren Sie Ihre erfolgreiche Cloud-Migration mit unserer Unterstützung. glueckkanja verfügt über die Azure Advanced Specialization for Infrastructure and Database Migration. Zudem haben unsere Kunden die Möglichkeit, vom Azure Migration and Modernization Program (AMM) zu profitieren, das umfassende Unterstützung bei der Migration bietet.

Kennen Sie den OS-Support-Lebenszyklus

Überprüfen Sie regelmäßig den Support-Lebenszyklus und den Zeitrahmen jedes Betriebssystems (OS), um die Einhaltung der Vorschriften und das proaktive Risikomanagement sicherzustellen.

Microsoft bietet konsistente und vorhersehbare Richtlinien für ihre Produkte, sei es für Server-Betriebssysteme, Client-Betriebssysteme oder andere Produkte wie Exchange, SQL und viele mehr.

Dies ermöglicht eine strategische Planung für die Zukunft. Bleiben Sie immer informiert über den Lebenszyklus von Betriebssystemen und Software. Regelmäßige Überprüfungen helfen Ihnen, die Einhaltung der Vorschriften sicherzustellen und Risiken proaktiv zu managen. Mit Defender for Endpoint werden diese Überprüfungen vereinfacht. Die Überwachung von Schwachstellen und die Identifizierung von End-of-Life-Systemen sind wesentliche Bestandteile unseres CSOC Service.

Verschaffen Sie sich einen Überblick über die Microsoft Lifecycle Policy.

Fazit: Warten Sie nicht, bis die Presse Ihre Geschichte schreibt

Die Botschaft ist eindeutig: Warten Sie nicht, bis es zu Ausfällen oder Sicherheitsvorfällen kommt.

Wir hoffen, nur positive Nachrichten über Ihr Unternehmen in der Presse zu lesen. Obwohl wir APT Response Services anbieten, empfehlen wir Ihnen - und allen unseren Kunden - dringend, proaktiv mit uns zusammenzuarbeiten, anstatt auf eine Sicherheitsverletzung zu reagieren.

Der Kern dieses Artikels ist es, Sie dazu zu ermutigen, von einer reaktiven Haltung zu einer proaktiven Vorbereitung Ihres Unternehmens auf die nächste Ebene überzugehen. Machen Sie Ihr Unternehmen zukunftssicher, indem Sie bestehende Plattformen aktuell halten oder cloud-native Lösungen einführen. Alle Beteiligten, von Ihren Kunden bis zum Management, werden diesen vorausschauenden Ansatz zu schätzen wissen.

Insbesondere das Management sollte sich seiner Verantwortung und Haftung bewusst sein, um die betriebliche Stabilität und Sicherheit des Unternehmens zu gewährleisten.

Nutzen Sie unsere Azure-, Workplace- und Security-Angebote – wir freuen uns auf Ihre Kontaktaufnahme!

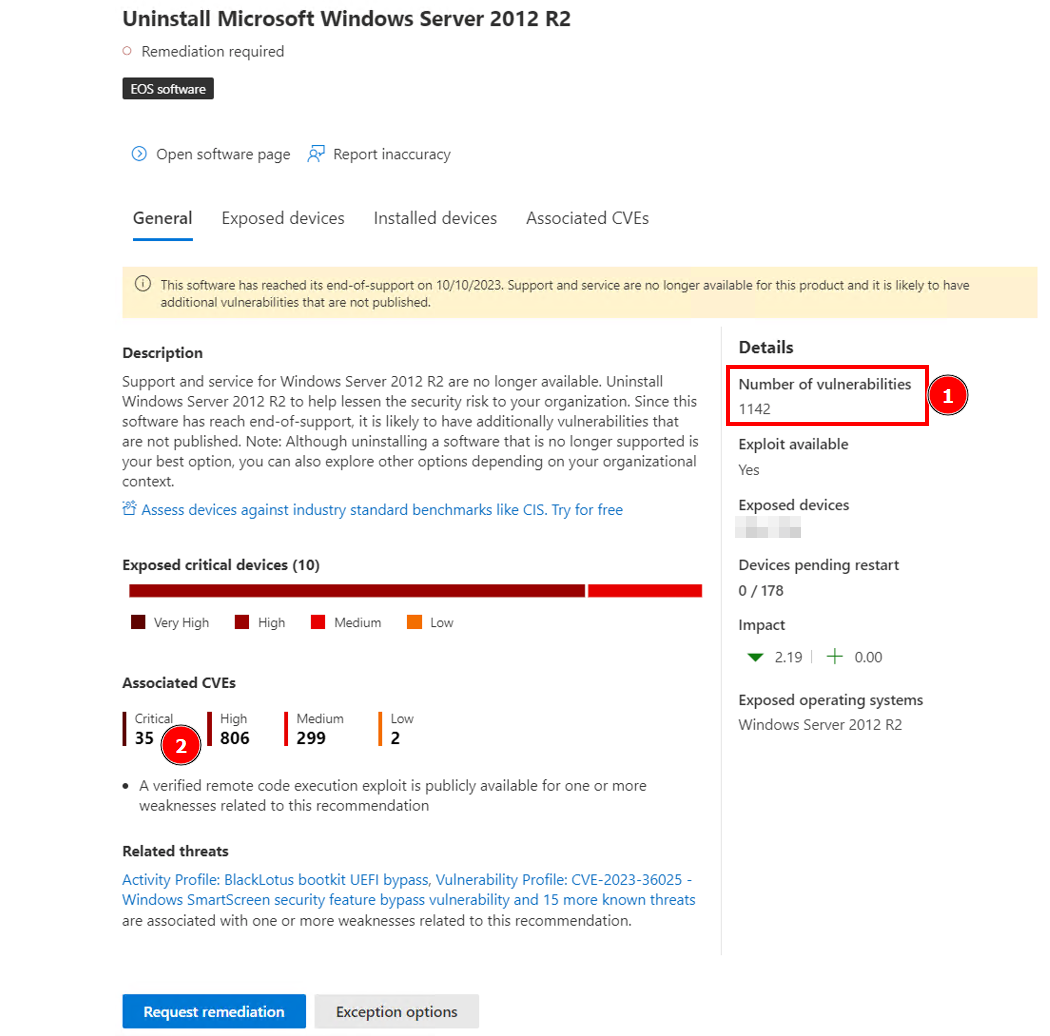

Anhang - Windows Server 2012 R2 - Windows Server 2008 R2 - Anzahl der Sicherheitslücken

Die folgende Tabelle zeigt die bekannten Sicherheitslücken, die monatlich um mehr als 20 ansteigen.

| Operating System | Windows Server 2012 R2 | Windows Server 2008 R2 |

|---|---|---|

| Total # of Vulnerabilities* | 1.142 | 2.240 |

| Critical | 35 | 47 |

| High | 806 | 1.457 |

Datenstand: September 2024, mit einer wachsenden Anzahl von Sicherheitslücken von Monat zu Monat

Stand September 2024 weist Windows Server 2012 R2 insgesamt 1.142 Sicherheitslücken auf (siehe Punkt 1), die nicht behoben oder gepatcht wurden. Diese Zahl wächst stetig von Monat zu Monat, wobei 35 als kritisch und 806 als hoch eingestuft werden (siehe Punkt 2).

Die Lage ist bei Windows Server 2008 R2 noch bedenklicher, da dort noch mehr bekannte Sicherheitslücken existieren. Dies stellt eine verlockende Einladung für Angreifer dar, die wissen, wo sie ansetzen können, um ein System zu kompromittieren.

Diese Daten stammen aus Microsoft Defender for Endpoint, das einen umfassenden Überblick bietet und wertvolle Einblicke in Systemschwachstellen ermöglicht.